前回の記事「 Azure Portalにアクセスする際の動きをFiddlerで確認 – その1 クラウドIDを使った一番シンプルなパターン | Microsoft Cloud Administrators 」の続きです。

今度はクラウドIDが別AzureADテナントに招待されその別Azure ADテナントに紐付いているAzureサブスクリプションにアクセスする際の動きを確認してみます。

注意:このエントリの内容は「正確さ」に関しては保証しません。自分で実際に試してみて、挙動をみて、考えて、自分の既存の知識や経験、他のドキュメント等と照らし合わせた上で自分の現段階の考えを書いています。ご注意ください。

クラウドIDがテナントをまたいで招待されているパターン

今回は前回と同じwindowsadmin.onmicrosoft.comというAADに紐づくAzureサブスクリプションに対して別AzureADテナントwindowsadmin2.onmicrosoft.com上に存在するaccesstest2@windowsadmin2.onmicrosoft.comからアクセスをしたときの挙動を見てみます。

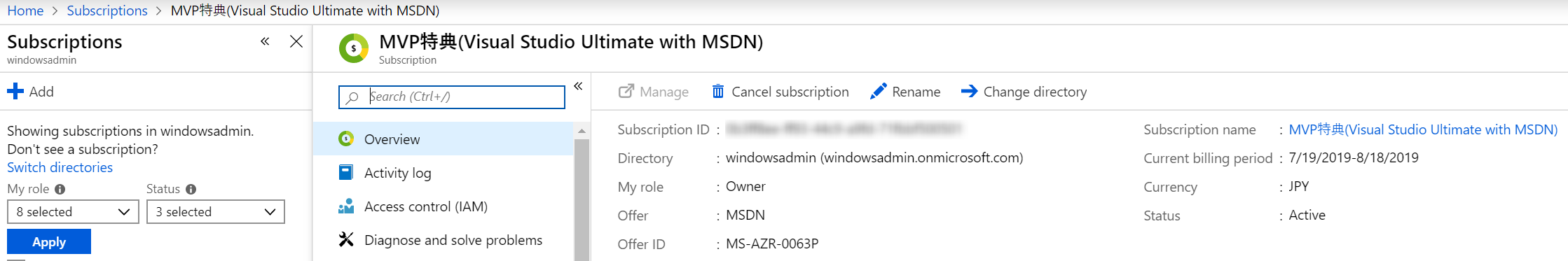

サブスクリプションは前回利用したものと同じです。紐付いているディレクトリはwindowsadmin.onmicrosoft.comです。

新規に別のAzure ADを作成しました。ディレクトリ名はwindowsadmin2.onmicrosoft.comです。

ユーザーとしてaccesstest2@windowsadmin2.onmicrosoft.comを作成しています。

accesstest2@windowsadmin2.onmicrosoft.comはwindowsadmin.onmicrosoft.comに招待してあります。

サブスクリプションへの権限も付与してあります。

実際の挙動

https://portal.azure.com/にアクセスします。

サインインを求められます。

アカウント名を入力します。

パスワードの入力を求められます。

サインインの状態を維持するかどうかを質問されます。

windowsadmin2.onmicrosoft.comディレクトリを利用してAzure管理ポータルにアクセスしました。サブスクリプションが該当ディレクトリには存在していないと表示されています。

ディレクトリをWindowsadmin.onmicrosoft.comに切り替えます。

Azure管理ポータルへのアクセスが完了しました。

Fiddlerに記録されたデータを含めた挙動

Fiddlerで動きを見ると、はじめの方の挙動は完全に同一になっています。その後、Azure管理ポータルにアクセスしたあとでAADテナントを明示した認証、認可が走っていることがわかります。

何度もAzure管理ポータル上でディレクトリの切り替えを行うと、そのたびにlogin.microsoftonline.comへのAADテナントを明示したアクセス(認証~トークン取得)が行われていることが確認できます。